Stosunkowo rzadko mówi się o możliwości ochrony baz danych. W świecie, w którym posiadane dane decydują o pomyślności przedsięwzięć temat ten ciągle zyskuje na znaczeniu. Jeszcze bardziej istotne staje się to, aby potrafić wykorzystywać posiadane dane i do tego właśnie potrzebne są usystymatyzowane bazy danych.

Stosunkowo rzadko mówi się o możliwości ochrony baz danych. W świecie, w którym posiadane dane decydują o pomyślności przedsięwzięć temat ten ciągle zyskuje na znaczeniu. Jeszcze bardziej istotne staje się to, aby potrafić wykorzystywać posiadane dane i do tego właśnie potrzebne są usystymatyzowane bazy danych.

Rodzaje ochrony baz danych

Bazy danych chronione są dwojako poprzez:

- Prawo autorskie

- Ochronę sui generis, która wynika z ustawy o ochronie baz danych z 27 lipca 2001 roku.

Dodatkowo ochrona baz danych może wynikać z ustawy o zwalczaniu nieuczciwej konkurencji i innych ustaw.

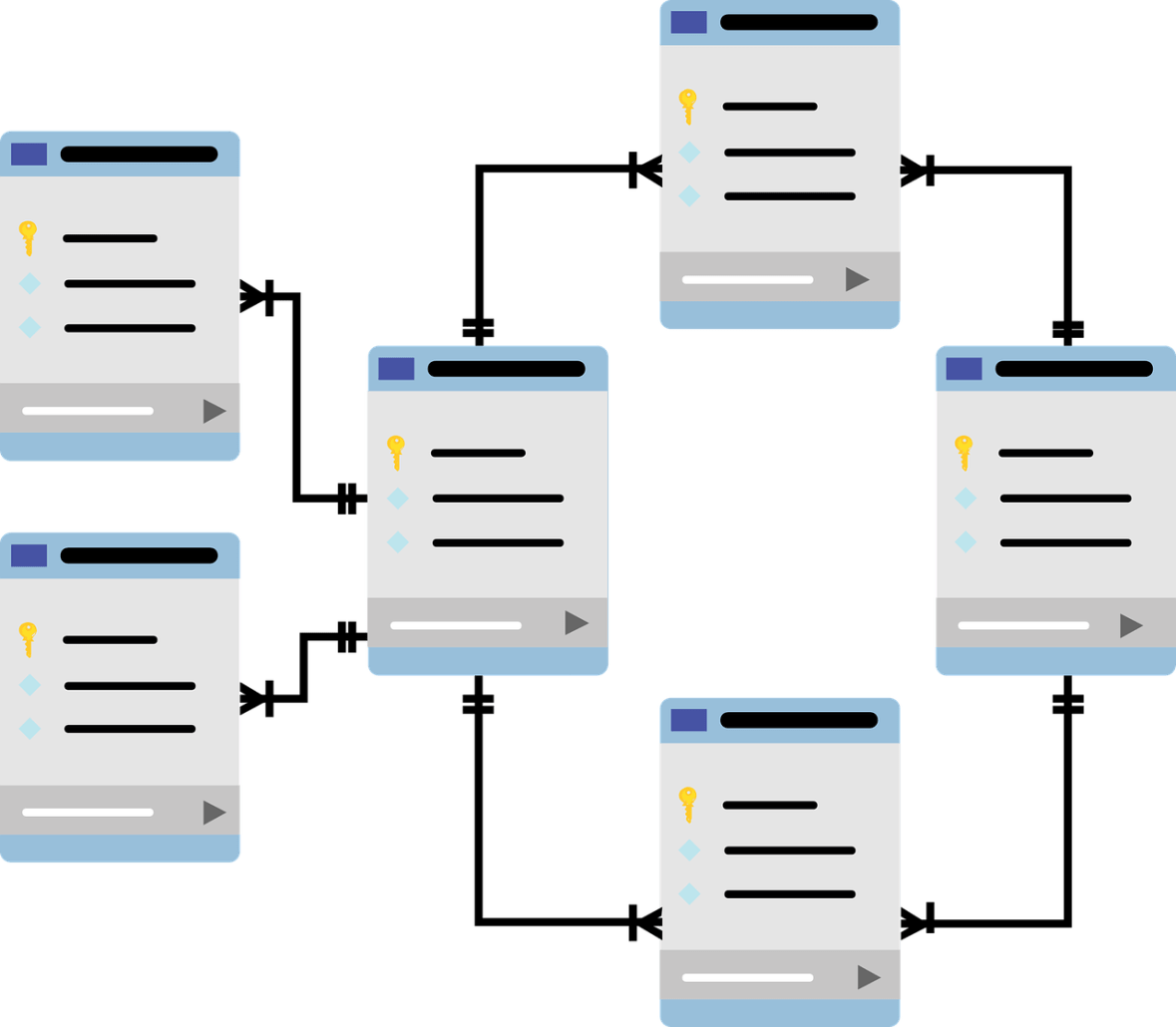

Definicja bazy danych

Jak wskazano w ustawie, baza danych to zbiór danych lub jakichkolwiek innych materiałów i elementów zgromadzonych według określonej systematyki lub metody, indywidualnie dostępnych w jakikolwiek sposób, w tym środkami elektronicznymi, wymagający istotnego, co do jakości lub ilości, nakładu inwestycyjnego w celu sporządzenia, weryfikacji lub prezentacji jego zawartości.

Przy określaniu sposobu ochrony baz danych należy mieć na uwadze, że: Czytaj dalej „Bazy danych (database) i ich ochrona prawna”

Kandydaci do pracy i młodzi pracownicy wykonujący pracę twórczą (np. pisarze, reporterzy) często zadają sobie pytanie – kto posiada prawa autorskie do utworu stworzonego w ramach wykonywanej przez nich pracy?

Kandydaci do pracy i młodzi pracownicy wykonujący pracę twórczą (np. pisarze, reporterzy) często zadają sobie pytanie – kto posiada prawa autorskie do utworu stworzonego w ramach wykonywanej przez nich pracy?